Abgeschlossene Abschlussarbeiten

- Algorithmen für harte Subset Sum Probleme (Juris Joksts) (May, Meurer)

- Web-Interface zur Seminaranmeldung (Felix Knischewski) (Christopher Wolf)

- Endliche Körper in beschränkten Umgebungen (Liu Xiong) (Stefan Heyse (EmSec) & Christopher Wolf)

- Identity-based Encryption from Weaker Assumptions (Michael Nientiedt ) (Kiltz)

- Sicherer Login für Smartphones mittels Bewegungssensoren (Christian Strache) (Sebastian Uellenbeck & Christopher Wolf)

- Graphentheoretische zeitliche Analyse des OpenPGP Web of Trust (Jens Klakutsch ) (Sebastian Uellenbeck, Thorsten Holz (EMMA), Christopher Wolf, Ralph Holz (TUM))

- Sichere Positionsbestimmung von Smartphones (Thomas Gwozdz) (Sebastian Uellenbeck & Christopher Wolf)

- Master-Arbeit: Benutzerverständnis Sicherheit Mobile Geräte (Eric Struse) (Prof. Dr. Enrico Rukzio, Uni D-E; Dr. Christopher Wolf)

- Angriff auf RSA mit mehreren Schlüsselgleichungen (Jasmin Maifeld) (Herrmann, May)

- Faktorisieren mittels gitterbasierter diophantischer Approximation (Jannik Pewny, BSc) (May)

- RSA Vulnerabilities with Small Prime Difference (Marian Kuhnel) (May)

- Kryptanalyse von Pseudozufallsgeneratoren (Jasmin Maifeld, BSc) (May)

- Approximative gemeinsame Teiler (Ilya Ozerov, BSc) (May)

- Vergleich ganzzahliger und modularer Methoden zum gitterbasierten Lösen multivariater Gleichungen (Lara Dietz) (May, Ritzenhofen)

- Äquivalenz von RSA und Faktorisieren für eingeschränkte Angreifer (Philipp Wagner, BSc) (May)

- Korrigieren von Fehlern in privaten RSA-Schlüsseln (Wilko Henecka ) (May)

- Erweiterte Angriffe auf SQUASH mit Implikationen für RSA (Stefan Hoffmann) (May)

- Lernen von Paritätsfunktionen mit Fehlern und Anwendungen in der Kryptographie (Alexander Meurer) (May)

- Parallele Gitterreduktion auf Grafikkarten (Timo Bartkewitz)

- Der AKS Primzahltest (Felix Heuer, BSc-Arbeit) (Avanzi, Thomae, May)

- Pseudorandom Functions (Olga Dagaeva) (Kiltz)

- Digitale Signaturen aus der RSA Annahme (Rui Gai) (Kiltz)

- Programmierbare Hashfunktionen über Gitter (Florian Giesen) (Kiltz)

- Ring-LWE (Eric Reich) (May)

- Approximative Siebalgorithmen für das Kürzeste Vektor Problem (Philipp Wagner) (May, Meurer)

- Instantiierung voll-homomorpher Verschlüsselung (Immo Wehrenberg) (Alexander May)

- Verbesserte Subset-Sum Algorithmen (Elena Böhme) (May, Meurer)

- Das biometrische Kryptosystem Fuzzy Vault (Evelyn Spitzwieser) (Herold, May)

- GPU zum Lösen von Gleichungen über GF(q) - (Benedikt Wildenhain, MSc-Arbeit) (Benedikt Wildenhain) (Güneysu (EmSec), Wolf)

- Analyse Kryptographischer Post-Quantum Systeme (Christopher Wolf)

Algorithmen für harte Subset Sum Probleme

Untersuchung des Subset Sum Algorithmus von Howgrave-Graham, Joux (Eurocrypt 2010).

von Juris Joksts

Web-Interface zur Seminaranmeldung

Alle Anmeldungen zu Seminaren an den HGI-Lehrstühlen über ein Web-Interface.

von Felix Knischewski

Endliche Körper in beschränkten Umgebungen

Arithmetik von endlichen Körpern ist wichtig für die effiziente Implementierung kryptographischer Verfahren. Im Prinzip besteht die Kunst darin, den richtigen Mittelweg zwischen Speicherplatzverbrauch und Geschwindigkeit zu finden.

von Liu Xiong

Identity-based Encryption from Weaker Assumptions

Building Identity-Based Encryption from a Family of Assumption weaker than Bilinear Diffie-Hellman.

von Michael Nientiedt

Sicherer Login für Smartphones mittels Bewegungssensoren

Smartphones sind aus dem heutigen Leben für viele Benutzer kaum noch wegzudenken.

Mit ihnen werden E-Mail abgerufen, Kontaktdaten gepflegt, Fotos verwaltet und sozialen Netzwerken im Internet besucht.

Aus diesen Gründen sammeln sich immer mehr sicherheitskritische Daten auf Smartphones, die oft nicht einmal durch eine PIN vor Angreifern geschützt sind.

von Christian Strache

Graphentheoretische zeitliche Analyse des OpenPGP Web of Trust

Zeitliche Entwicklung des PGP-Web of Trust und Auswirkungen der Graphenstruktur für dessen Sicherheit & Nutzbarkeit.

von Jens Klakutsch

Sichere Positionsbestimmung von Smartphones

Sichere Positionsbestimmung von Smartphones in unsicheren Umgebungen.

von Thomas Gwozdz

Master-Arbeit: Benutzerverständnis Sicherheit Mobile Geräte

Benutzer-Verständnis und Bedarf an mobiler Sicherheit und Benutzbarkeit - Evaluierung existierender sicherheitskritischer Anwendungen und Konfigurationen für mobile Geräte.

von Eric Struse

Angriff auf RSA mit mehreren Schlüsselgleichungen

Verbesserung des Angriffs von Guo und Howgrave-Graham/Seifert auf RSA unter Verwendung mehrerer Schlüsselgleichungen.

von Jasmin Maifeld

Faktorisieren mittels gitterbasierter diophantischer Approximation

Implementierung des Schnorr-Algorithmus für gitterbasierte Faktorisierung.

von Jannik Pewny, BSc

RSA Vulnerabilities with Small Prime Difference

Improved attacks on RSA with small prime difference using Unravelled Linearization.

von Marian Kuhnel

Kryptanalyse von Pseudozufallsgeneratoren

Angriff auf iterierte modulare Powergeneratoren mittels Linearisierung.

von Jasmin Maifeld, BSc

Approximative gemeinsame Teiler

Korrigieren maximaler additiver Fehler für ggT-Algorithmen mit Hilfe von Gitterbasenreduktion.

von Ilya Ozerov, BSc

Vergleich ganzzahliger und modularer Methoden zum gitterbasierten Lösen multivariater Gleichungen

Vergleich ganzzahliger und modularer Coppersmith-Methode mit dem Ziel, die Optimalität der ganzzahligen Methode zu zeigen.

von Lara Dietz

Äquivalenz von RSA und Faktorisieren für eingeschränkte Angreifer

Vergleich der Arbeiten zur Äquivalenz von RSA/Faktorisieren von Brown und Aggarwal, Maurer (Eurocrypt 09) für sogenannte Straight-Line Programme mit den Arbeiten zur Nicht-Äquivalenz von RSA/Faktorisieren von Boneh/Venkatesan (Eurocrypt 98) für Straight-Line Faktorisierer.

von Philipp Wagner, BSc

Korrigieren von Fehlern in privaten RSA-Schlüsseln

Verallgemeinerung der Heninger/Shacham-Methode zur Rekonstruktion von RSA Schlüsseln aus unvollständiger Information auf den Fall fehlerhafter Information.

von Wilko Henecka

Erweiterte Angriffe auf SQUASH mit Implikationen für RSA

Erweiterung des Ouafi/Vaudenay-Angriffs für SQUASH mit Rabin-Exponent e=2 auf allgemeine Exponenten und Auswirkungen des Angriffs auf RSA-SAEP mit bekannter Randomness.

von Stefan Hoffmann

Lernen von Paritätsfunktionen mit Fehlern und Anwendungen in der Kryptographie

Lernen von Paritätsfunktionen in Lernmodellen, die fehlerhafte Samples zulassen, und Anwendungen bei der Konstruktion semantisch sicherer Verschlüsselung.

von Alexander Meurer

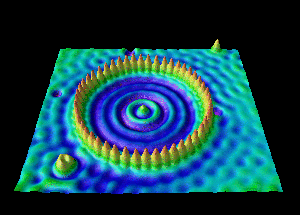

Parallele Gitterreduktion auf Grafikkarten (Timo Bartkewitz)

Parallelisierung des LLL-Algorithmus mit Hilfe von Grafikkarten.

Der AKS Primzahltest (Felix Heuer, BSc-Arbeit)

Ausarbeitung über "PRIMES is in P" und Darstellung der bis heute erreichten Verbesserungen.

Pseudorandom Functions (Olga Dagaeva)

Design and analysis of algebraic pseudorandom functions

Digitale Signaturen aus der RSA Annahme (Rui Gai)

Erstellen von digitalen Signaturen im "standard model", deren Sicherheit nur auf der RSA Annahme beruht.

Programmierbare Hashfunktionen über Gitter (Florian Giesen)

Ausweitung und Anpassung des Konzeptes "Programmierbare Hashfunktionen" auf Gitter und Erstellung effizienter digitaler Signaturen im "standard model".

Approximative Siebalgorithmen für das Kürzeste Vektor Problem

Erweiterung des Micciancio/Voulgaris-Algorithmus für SVP auf approximative Varianten für SVP.

von Philipp Wagner

Instantiierung voll-homomorpher Verschlüsselung

Darstellung von Fully Homomorphic Encryption und Berechnung von Sicherheitsparametern.

von Immo Wehrenberg

Verbesserte Subset-Sum Algorithmen

Verbesserung der Komplexität von SubsetSum-Algorithmen mittels erweiterter Zahldarstellung.

von Elena Böhme

Das biometrische Kryptosystem Fuzzy Vault

Kryptanalytische und konstruktive Verbesserungen von Fuzzy Vault mittels Algorithmen zur fehlerbehafteten Polynominterpolation.

von Evelyn Spitzwieser

GPU zum Lösen von Gleichungen über GF(q) - (Benedikt Wildenhain, MSc-Arbeit)

In der vorliegenden Abschlussarbeit wird ein Gleichungslöser auf einer Grafikkarte implementiert und getestet. Hierbei muss eine gute Balance zwischen der Ausnutzung der CPU sowie der GPU gefunden werden, um Flaschenhälse bei der Verarbeitung der Daten zu vermeiden. Außerdem bietet es sich an, die inhärente Parallelität der GPU auszunutzen.

von Benedikt Wildenhain

Analyse Kryptographischer Post-Quantum Systeme

Derzeit werden im Bereich der Public Key Kryptographie vor allem RSA und ECC verwendet. Falls jedoch Quantencomputer mit genügend vielen Quantenbits zur Verfügung stehen, sind diese allerdings unsicher (Algorithmus von Shor). Davon abgesehen besitzen beide Verfahren teilweise unerwünschte Eigenschaften bezüglich Laufzeit, Skalierbarkeit oder existierender Patente.